Deepin Linux 下的 Metasploit 安装及优化

本文不限于 Deepin Linux 系统,类似的在 ubuntu debian xubuntu 等血统类似的 Linux 发行版中都可以使用这里方法来安装原生的 metasploit

配置 Kali Linux 官方源

这个源是我在 Kali 2016.2 中提取的原生源,速度很快,会根据具体的网络情况自动去选择最近的更新源服务器进行更新的。

deb http://http.kali.org/kali kali-rolling main contrib non-free

deb-src http://http.kali.org/kali kali-rolling main contrib non-free把 Kali 的源添加到 Deepin 自带的源后面:

# vim /etc/apt/sources.list

## GGenerated by deepin-installer-reborn

deb [by-hash=force] http://ackages.deepin.com/deepin unstable main contrib non-free

#deb-src http://packages.deepin.com/deepin unstable main contrib non-free

#Kali Linux2016.2

deb http://http.kali.org/kali kali-rolling main contrib non-free

deb-src http://http.kali.org/kali kali-rolling main contrib non-free如下图:

更新源

apt-get update大概 3 分钟左右可以更新完,然后就可以像 Kali Linux 一样,任意安装所需要的工具了。 举个例子 ,

安装 sqlmap

apt-get install sqlmap就是这种格式apt-get install 软件名

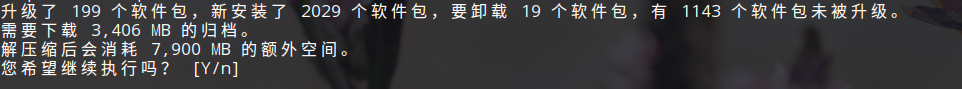

强迫症患者可以把 Kali Linux 下的工具全部搬到 Deepin 上面,使用如下命令,安装 Kali 的全部工具

apt-get install kali-linux-all

然而我看到了要下载这么大的文件~! 当时就放弃这个想法了,实际上后面尝试安装所有会把 Deepin Linux 搞奔掉,还是不建议手残党这样操作。

安装 Metasploit

Metasploit 神器级别的工具,怎么错过。Deepin Linux 安装 metasploit 很简单,一条命令即可:

apt-get install metasploit-framework配置 postgresql 数据库

先切换到 root 用户,然后再切换到postgresql,然后就进入了数据库管理了:

gg@gg-PC:~$ su

密码:

root@gg-PC:/home/gg# su postgres

postgres@gg-PC:/home/gg$然后创建 metasploit 的数据库和用户

createuser msf -P -S -R -D # 创建用户 会提示输入密码

createdb -O msf msf # 创建数据库 配置 metasploit 数据库的连接

在 metasploit 的安装目录下新建database.yml文件,内容如下:

production:

adapter: postgresql

database: msf

username: msf

password: gg #我在上一步创建用户的时候 设置的密码

host: 127.0.0.1

port: 5432

pool: 75

timeout: 5然后在 msfconsole 下手动连接数据库

msf > db_connect -y /usr/share/metasploit-framework/databa查看数据库连接状态

```r

msf > db_status

[*] postgresql connected to msf解决 metasploi 搜索缓慢

Deepin Linux 安装完 metasploit 后,例行公事,搜索下经典的 08-067 漏洞攻击模块 :

msf > search 08-067

[!] Module database cache not built yet, using slow search

Matching Modules

================

Name Disclosure Date Rank Description

---- --------------- ---- -----------

exploit/windows/smb/ms08_067_netapi 2008-10-28 great MS08-067 Microsoft Server Service Relative Path Stack Corruption

msf > exit可以发现第1行就出现了警告:[!] Module database cache not built yet, using slow search ,大意是没有调用缓存模块,只能使用慢速搜索了~~ ,这怎么能忍?Google 查了下资料,解决方法是重启 postgresql 和重建 metasploit 缓存。

重启 postgresql

# etc/init.d/postgresql restart重新进 msf 并重建缓存

$ msfconsole重建缓存

msf > db_rebuild_cache

[*] Purging and rebuilding the module cache in the background...查看metasploit数据库状态

msf > db_status

[*] postgresql selected, no connection手动连接数据库

msf > db_connect -y /usr/share/metasploit-framework/database.yml

[*] Rebuilding the module cache in the background...再次检验数据库

msf > db_status

[*] postgresql connected to msf然后再次搜索就会发现 搜索速度瞬间上来了 ,没有再报错 数据库缓存没有建立的错误了。

点评

过去这么久了,如今 MSF 貌似没有搜索缓慢的错误了,时代变了,本文参考意义不大了,留着做考古使用。

本文可能实际上也没有啥技术含量,但是写起来还是比较浪费时间的,在这个喧嚣浮躁的时代,个人博客越来越没有人看了,写博客感觉一直是用爱发电的状态。如果你恰巧财力雄厚,感觉本文对你有所帮助的话,可以考虑打赏一下本文,用以维持高昂的服务器运营费用(域名费用、服务器费用、CDN费用等)

微信

|

支付宝

|

没想到文章加入打赏列表没几天 就有热心网友打赏了 于是国光我用 Bootstrap 重写了一个页面 用以感谢 支持我的朋友,详情请看 打赏列表 | 国光